TODO LO QUE NECESITAS SABER SOBRE LAS REDES DE COMPUTADORES

Lista de simuladores de redes para virtualizar nuestra propia red

Cuando estamos pensando en montar una pequeña red doméstica o de una pequeña empresa, antes de proceder con el montaje real los administradores de redes suelen probar estos en entornos de pruebas para descartar posibles errores, optimizar configuraciones y, sobre todo, poder saber con certeza que la red funcionará sin problemas y garantizará a los usuarios un entorno libre de errores. Existen varios simuladores de redes para montar nuestras propias redes virtuales y hacer pruebas con ellas. En este artículo vamos a hablar de algunos de los más conocidos y utilizados.

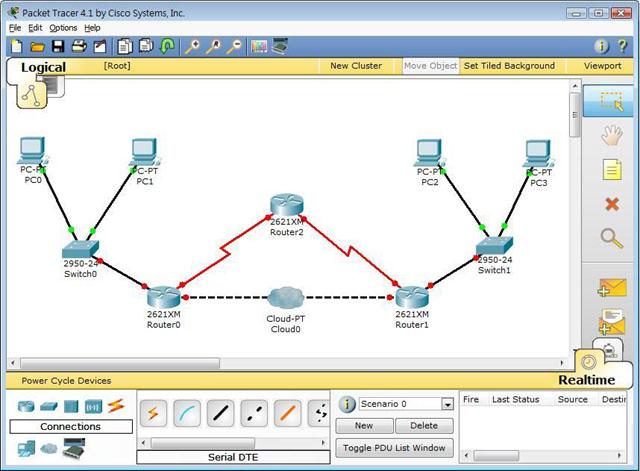

QUE ES PACKET TRACER?

Este programa es uno de los simuladores de redes más completos. Desarrollado directamente por Cisco, es el recomendado por ejemplo para realizar pruebas con sus propios routers, switchs, hubs y servidores. Este programa es uno de los más sencillos de usar y permite, de forma gratuita, realizar todo tipo de virtualizaciones de redes.

Esta aplicación es la utilizada por los usuarios que deciden estudiar y sacar un certificado CCNA de Cisco.

La versión actual soporta un conjunto de Protocolos de capa de aplicación simulados, al igual que enrutamiento básico con RIP, OSPF, y EIGRP. Aunque Packet Tracer provee una simulación de redes funcionales, utiliza solo un pequeño número de características encontradas en el hardware real corriendo una versión actual del Cisco IOS. Packet Tracer no es adecuado para redes en producción.

En este programa se crea la topología física de la red simplemente arrastrando los dispositivos a la pantalla. Luego haciendo clic sobre ellos se puede ingresar a sus consolas de configuración. Allí están soportados todos los comandos del Cisco IOS e incluso funciona el "tab completion". Una vez completada la configuración física y lógica de la red, también se pueden hacer simulaciones de conectividad (pings, traceroutes) todo ello desde las mismas consolas incluidas.

Una de las grandes ventajas de utilizar este programa es que permite "ver" (opción "Simulation") cómo deambulan los paquetes por los diferentes equipos (switchs, routers, PCs), además de poder analizar de forma rápida el contenido de cada uno de ellos en las diferentes "capas"y "datos".

Packet Tracer 6.2 - Nuevas Características

Incluye correcciones de bugs y características nuevas:

- Nuevos dispositivos: Cisco 819 router, Cell Tower, CO server, Sniffer

- Nueva capacidad para agregar dispositivos directamente en la vista física

- El servidor HTTP ahora soporta JavaScript y CSS

- El servidor FTP puede manejar archivos utilizados en el servidor HTTP

- Soporte de comandos IOS mejorado para todos

QUE ES SEGURIDAD DE REDES EN COMPUTADORES

Actualmente, cuando hablamos de seguridad en las redes de computadoras, hacemos una gran referencia a Internet, pues es dentro de esa red de alcance mundial que se producen con mayor frecuencia los ataques a nuestras computadoras.

De esta forma, tenemos varias posibles violaciones de seguridad a un sistema, o sea, varias amenazas, entre las cuales destacamos:

- Destrucción de información.

- Modificación de la información.

- Robo, remoción o pérdida de la información o los recursos.

- Interrupción de servicios.

Debemos todavía definir "ataque": es la realización efectiva de una amenaza en forma intencional. Como ejemplos de ataques en computación, tenemos:

- Personificación (enmascarada)

- DDos.

- Replay.

- Modificación.

- Ingeniería social.

- Rechazo o impedimento de un servicio.

Ante los riesgos de la inseguridad en las redes, muchas empresas adoptan políticas de seguridad, que son conjuntos de reglas, leyes y prácticas de gestión que tienen como objetivo la protección. Pueden ser implementadas a través de varios mecanismos, como por ejemplo:

- Criptografía.

- Firma digital.

- Autenticación.

- Control de acceso.

- Rótulos de seguridad.

- Detección, registro e informe de eventos.

- Llenado de tráfico.

- Control de routeo.

De esta forma, al no ser suficientes los mecanismos de seguridad en la red, establecemos medidas de seguridad en las comunicaciones también, como en el correo electrónico. El e-mail utiliza varios mecanismos para que nuestros datos lleguen de la manera más segura posible a destino. Hace uso de protocolos como SMTP (Simple Mail Transfer Protocol) que es considerado débil, S/MIME (Secure Multipurpose Internet Mail Extensions) y PGP (Pretty Good Privacy) que es destinado a la criptografía de e-mail personal.

- Destrucción de información.

- Modificación de la información.

- Robo, remoción o pérdida de la información o los recursos.

- Interrupción de servicios.

Debemos todavía definir "ataque": es la realización efectiva de una amenaza en forma intencional. Como ejemplos de ataques en computación, tenemos:

- Personificación (enmascarada)

- DDos.

- Replay.

- Modificación.

- Ingeniería social.

- Rechazo o impedimento de un servicio.

Ante los riesgos de la inseguridad en las redes, muchas empresas adoptan políticas de seguridad, que son conjuntos de reglas, leyes y prácticas de gestión que tienen como objetivo la protección. Pueden ser implementadas a través de varios mecanismos, como por ejemplo:

- Criptografía.

- Firma digital.

- Autenticación.

- Control de acceso.

- Rótulos de seguridad.

- Detección, registro e informe de eventos.

- Llenado de tráfico.

- Control de routeo.

De esta forma, al no ser suficientes los mecanismos de seguridad en la red, establecemos medidas de seguridad en las comunicaciones también, como en el correo electrónico. El e-mail utiliza varios mecanismos para que nuestros datos lleguen de la manera más segura posible a destino. Hace uso de protocolos como SMTP (Simple Mail Transfer Protocol) que es considerado débil, S/MIME (Secure Multipurpose Internet Mail Extensions) y PGP (Pretty Good Privacy) que es destinado a la criptografía de e-mail personal.

Aplicaciones para Seguridad

- Comodo Internet Security.

- Para aquello de los virus y los intrusos. Un buen antivirus y firewall que se pueden instalar por separado o en conjunto y protegen de forma activa.

- Backup Manager.

- Spybot Search & Destroy.

- AVG Anti-Virus.

- Clonezilla.

- Recuva.

- Test Disk.

Componentes de una red en computadores

una red de computadoras esta conectada tanto por hardware como por software.El hardware incluye tanto las tarjetas de interfaz de red como los cables que las unen y el software incluye los contraoladores(programas que se utilizan para gestionar los dispositivos y el sistema operativo de red que gestiona la red) A continuacion se listan los componentes tal y como como se muestran en la figura

Estaciones de trabajo

Placas de interfaz de red(NIC)

Recursos perifericos y compartidos

Servidor : este ejecuta el sistema operativo de red y

ofrece los servicios de red a las estaciones de trabajo. Estaciones de Trabajo

: Cuando una computadora se conecta a una red, la primera se convierte en un

nodo de la ultima y se puede tratar como una estación de trabajo o cliente. Las

estaciones de trabajos pueden ser computadoras personales con el DOS,

Macintosh, Unix, OS/2 o estaciones de trabajos sin discos.

Tarjetas o Placas de Interfaz de Red : Toda computadora

que se conecta a una red necesita de una tarjeta de interfaz de red que soporte

un esquema de red especifico, como Ethernet, ArcNet o Token Ring. El cable de

red se conectara a la parte trasera de la tarjeta.

Sistema de Cableado : El sistema re la red esta

constituido por el cable utilizado para conectar entre si el servidor y las

estaciones de trabajo.

Recursos y periféricos Compartidos : Entre los recursos

compartidos se incluyen los dispositivos de almacenamiento ligados al servidor,

las unidades de discos ópticos, las impresoras, los trazadores y el resto de

equipos que puedan ser utilizados por cualquiera en la red.

Para realizar la conexión con una red son necesarias las

tarjetas de interfaz de red y el cable (a menos que se utilice un sistema de

comunicación sin cable). Existen distintos tipos de tarjetas de interfaz y de

esquemas de cableados.

Hay tarjetas de interfaz de red disponibles de diversos

fabricantes. Se pueden elegir entre distintos tipos, según se desee configurar

o cablear la red. Los tipos mas usuales son ArcNet, Ethernet FO y Token Ring.

Las diferencias entre estos distintos tipos de red se encuentran en el método y

velocidad de comunicación, así como el precio. En los primeros tiempos de la

informática en red (hace unos dos o tres años) el cableado estaba mas

estandarizado que ahora. ArcNet y Ethernet usaban cable coaxial y Token Ring

usaba par trenzado. Actualmente se pueden adquirir tarjetas de interfaz de red

que admitan diversos medios, lo que hace mucho mas fácil la planificación y

configuración de las redes. En la actualidad las decisiones se toman en función

del costo , distancia del cableado y topología.

El cable coaxial fue uno de los primeros que se usaron, pero

el par trenzado ha ido ganando popularidad. El cable de fibra óptica se utiliza

cuando es importante la velocidad, si bien los avances producidos en el diseño

de las tarjetas de interfaz de red permiten velocidades de transmisión sobre

cable coaxial o par trenzado por encima de lo normal. Actualmente el cable de

fibra óptica sigue siendo la mejor elección cuando se necesita una alta

velocidad de transferencia de datos.

Los servicios en la mayoría de las LAN son muy potentes. La

mayoría de las organizaciones no desean encontrarse con núcleos aislados de

utilidades informáticas. Por lo general prefieren difundir dichos servicios por

una zona más amplia, de manera que los grupos puedan trabajar

independientemente de su ubicación. Los Routers y los bridges son equipos

especiales que permiten conectar dos o más LAN. El bridge es el equipo más

elemental y sólo permite conectar varias LAN de un mismo tipo. El router es un

elemento más inteligente y posibilita la interconexión de diferentes tipos de

redes de ordenadores.

Las grandes empresas disponen de redes corporativas de datos

basadas en una serie de redes LAN y Routers. Desde el punto de vista del

usuario, este enfoque proporciona una red físicamente heterogénea con aspecto

de un recurso homogéneo.

ROUTERS.

Son críticos para las redes de gran alcance que utilizan enlace de comunicación remotas. Mantienen el trafico fluyendo eficientemente sobre caminos predefinidos en una interconexión de redes compleja.

Son críticos para las redes de gran alcance que utilizan enlace de comunicación remotas. Mantienen el trafico fluyendo eficientemente sobre caminos predefinidos en una interconexión de redes compleja.

BRIDGES.

Un bridge añade un nivel de inteligencia a una conexión

entre redes. Conecta dos segmentos de red iguales o distintos. Podemos ver un

bridge como un clasificador de correo que mira las direcciones de los paquetes

y los coloca en la red adecuada. Se puede crear un bridge en un servidor

NetWare instalando dos o mas tarjetas de interfaz de red. Cada segmento de red

puede ser un tipo distinto (Ethernet, Token Ring, ArcNet). Las funciones de

bridge y Routers incorporadas en el NetWare distribuyen en trafico de una red

entre los segmento de LAN.

Se puede crear un bridge para dividir una red amplia en dos

o mas redes mas pequeñas. Esto mejora el rendimiento al reducir el trafico, ya

que los paquetes para estaciones concretas no tienen que viajar por todas la

red,. Los bridge también se usan para conectar

distintos tipos de redes, como Ethernet y Token Ring ; Los bridge trabajan en el nivel de enlace de datos. Cualquier dispositivo

que se adapte a las especificaciones del nivel de control de acceso al medio

(MAC, media Access Control) puede conectarse con otros dispositivos del nivel

MAC. Recordemos que el nivel MAC es subnivel del nivel del enlace de datos.

REPETIDORES.

A medida que las señales eléctricas se transmiten por un cable,

tienden a degenerar proporcionalmente a la longitud del cable. Este fenómeno se

conoce como atenuación. Un repetidor es un dispositivo sencillo que se instala

para amplificar las señales del cable, de forma que se pueda extender la

longitud de la red. El repetidor normalmente no modifica la señal, excepto en

que la amplifica para poder retransmitirla por el segmento de cable extendido.

Algunos repetidores también filtran el ruido.

Un repetidor básicamente es un dispositivo "no

inteligente" con las siguientes características: - Un repetidor regenera

las señales de la red para que lleguen mas lejos.

- Se utilizan sobre todo en los sistemas de cableado

lineales como Ethernet.

- Los repetidores funcionan sobre el nivel mas bajo de la jerarquía de protocolos.

- Se utilizan normalmente dentro de un mismo edificio.

- Los segmentos conectados a un repetidor forman parte de la misma red. Los repetidores funcionan normalmente a la misma velocidad de transmisión que las redes que conectan.

- Los repetidores funcionan sobre el nivel mas bajo de la jerarquía de protocolos.

- Se utilizan normalmente dentro de un mismo edificio.

- Los segmentos conectados a un repetidor forman parte de la misma red. Los repetidores funcionan normalmente a la misma velocidad de transmisión que las redes que conectan.

ENLACE PRINCIPAL (Backbone).

Un cable principal (Backbone) es un cable que conecta entre

si dos o mas segmento de una red local y ofrece un enlace de datos de alta

velocidad entre ellos. Mientras que un puente se establece instalando dos o mas

tarjetas de red en un servidor, la interconexion de redes se realizan

conectando varios servidores o segmentos de red local, generalmente con un

enlace backbone.

Los enlaces backbone son generalmente medios de alta

velocidad, como es el caso de la fibra optica. Cada servidor al backbone, y ofrece conexion a los

restantes segmentos de red conectados al backbone. Las otras tarjetas del

servidor estan conectadas a segmentos locales.

-

REDES COMPUTACIONALES - APLICACIONES DE NEGOCIOS.

Muchas compañías tienen una cantidad considerable de computadoras. Por ejemplo, una compañía podría tener computadoras separadas para supervisar la producción, controlar inventarios y hacer la nómina. Al principio estas computadoras tal vez hayan trabajado por separado pero, en algún momento, la administración decidió conectarlas para extraer y correlacionar información acerca de toda la compañía.

Dicho de una manera más general, el asunto aquí es la compartición de recursos y el objetivo es hacer que todos los programas, el equipo y, en particular, los datos estén disponibles para todos los que se conecten a la red, independientemente de la ubicación física del recurso y del usuario. Un ejemplo claro y muy difundido es el de un grupo de oficinistas que comparten una impresora.

Ninguno de los individuos necesita una impresora privada, y una impresora de alto volumen en red suele ser más barata, rápida y fácil de mantener que varias impresoras individuales.

Sin embargo, compartir información es tal vez más importante que compartir recursos físicos, como impresoras, escáneres y quemadores de CDs. Para las compañías grandes y medianas, así como para muchas pequeñas, la información computarizada es vital. La mayoría de las compañías tiene en línea registros de clientes, inventarios, cuentas por cobrar, estados financieros, información de impuestos, etcétera. Si todas las computadoras de un banco se cayeran, éste no duraría más de cinco minutos. Una moderna planta manufacturera, con una línea de ensamblado controlada por computadora, ni siquiera duraría ese tiempo. Incluso una pequeña agencia de viajes o un despacho jurídico de tres personas, ahora dependen en gran medida de las redes de computadoras para que sus empleados puedan tener acceso de manera instantánea a la información y a los documentos importantes.

En las compañías más pequeñas, es posible que todas las computadoras estén en una sola oficina o en un solo edificio, pero en las más grandes, las computadoras y los empleados pueden estar dispersos en docenas de oficinas y plantas en varios países. No obstante, un vendedor en Nueva York podría requerir algunas veces tener acceso a una base de datos de inventario de productos que se encuentra en Singapur. En otras palabras, el hecho de que un usuario esté a 15,000 km de sus datos no debe ser impedimento para que utilice esos datos como si fueran locales. Esta meta se podría resumir diciendo que es un intento por acabar con la “tiranía de la geografía”.

En términos aún más sencillos, es posible imaginar el sistema de información de una compañía como si consistiera en una o más bases de datos y algunos empleados que necesitan acceder a ellas de manera remota. En este modelo, los datos están almacenados en computadoras poderosas que se llaman servidores. Con frecuencia, éstos se encuentran alojados en una central y un administrador de sistemas les da mantenimiento. En contraste, los empleados tienen en sus escritorios máquinas más sencillas, llamadas clientes, con las que pueden acceder a datos remotos —por ejemplo, para incluirlos en las hojas de cálculo que están elaborando. (Algunas veces nos referiremos a los usuarios de las máquinas como “el cliente”, pero debe quedar claro, por el contexto, si el término se refiere a la computadora o a su usuario.) Las máquinas cliente y servidor están conectadas por una red, como se ilustra en la figura de abajo.

Este conjunto se conoce como modelo cliente-servidor. Se utiliza ampliamente y forma la

base en gran medida del uso de redes. Es aplicable cuando el cliente y el servidor están en el mismo edificio (por ejemplo, cuando pertenecen a la misma compañía), pero también cuando están bastante retirados. Por ejemplo, cuando una persona en casa accede a una página Web, se emplea el mismo modelo, en el que el servidor remoto de Web es el servidor y la computadora personal del usuario es el cliente. En la mayoría de los casos, un servidor puede manejar una gran cantidad de clientes.

Si vemos el modelo cliente-servidor en detalle, nos daremos cuenta de que hay dos procesos

involucrados, uno en la máquina cliente y otro en la máquina servidor. La comunicación toma la siguiente forma: el proceso cliente envía una solicitud a través de la red al proceso servidor y espera una respuesta. Cuando el proceso servidor recibe la solicitud, realiza el trabajo que se le pide o busca los datos solicitados y devuelve una respuesta.

Un segundo objetivo de la configuración de una red de computadoras tiene que ver más con

la gente que con la información e, incluso, con las computadoras mismas. Una red de computadoras es un poderoso medio de comunicación entre los empleados. Casi todas las compañías que tienen dos o más computadoras cuentan con correo electrónico, mediante el cual los empleados mantienen generalmente una comunicación diaria. De hecho, una queja común es la gran cantidad de correo electrónico que tenemos que atender, mucho de él sin sentido porque los jefes han descubierto que pueden enviar el mismo mensaje (a menudo sin contenido) a todos sus subordinados con sólo oprimir un botón.

Pero el correo electrónico no es la única forma de comunicación mejorada que las redes de

computadoras hacen posible. Con una red es fácil que dos o más personas que trabajan a distancia escriban en conjunto un informe. Si un empleado hace un cambio a un documento en línea, los demás pueden ver el cambio de inmediato, en vez de esperar una carta durante varios días. Esta agilización facilita la cooperación entre grupos de personas que no se encuentran en el mismo lugar, lo cual antes había sido imposible.

Otra forma de comunicación asistida por computadora es la videoconferencia. Con esta tecnología, los empleados en ubicaciones distantes pueden tener una reunión, viéndose y escuchándose unos a otros e incluso escribiendo en una pizarra virtual compartida. La videoconferencia es una herramienta poderosa para eliminar el costo y el tiempo que anteriormente se empleaba en viajar. A veces se dice que la comunicación y el transporte están en competencia, y que el que gane hará obsoleto al otro.

Una tercera meta para cada vez más compañías es hacer negocios de manera electrónica con otras compañías, sobre todo proveedores y clientes. Por ejemplo, los fabricantes de automóviles, de aviones, de computadoras, etcétera, compran subsistemas de diversos proveedores y luego ensamblan las partes. Mediante las redes de computadoras los fabricantes pueden hacer pedidos electrónicamente conforme se requieran. Tener la capacidad de hacer pedidos en tiempo real (es decir, conforme se requieren) reduce la necesidad de tener grandes inventarios y mejora la eficiencia.

Una cuarta meta que se está volviendo más importante es la de hacer negocios con consumidores a través de Internet. Las líneas aéreas, las librerías y los vendedores de música han descubierto que muchos consumidores prefieren realizar sus compras desde casa. Por consiguiente, muchas compañías proporcionan en línea catálogos de sus productos y servicios y levantan pedidos de la misma manera. Se espera que este sector crezca rápidamente en el futuro. Es lo que se conoce como

comercio electrónico.

TOPOLOGIA DE RED

La topología de red se define como el mapa físico o lógico de una red para intercambiar datos. En otras palabras, es la forma en que está diseñada la red, sea en el plano físico o lógico. El concepto de red puede definirse como «conjunto de nodos interconectados». Un nodo es el punto en el que una curva se intercepta a sí misma. Lo que un nodo es concretamente depende del tipo de red en cuestión.

Un ejemplo claro de esto es la topología de árbol, la cual es llamada así por su apariencia estética, por la cual puede comenzar con la inserción del servicio de internet desde el proveedor, pasando por el router, luego por un switch y este deriva a otro switch u otro routero sencillamente a los hosts (estaciones de trabajo), el resultado de esto es una red con apariencia de árbol porque desde el primer router que se tiene se ramifica la distribución de Internet, dando lugar a la creación de nuevas redes o subredes tanto internas como externas. Además de la topología estética, se puede dar una topología lógica a la red y eso dependerá de lo que se necesite en el momento.

Los componentes fundamentales de una red son el servidor, los terminales, los dispositivos de red y el medio de comunicación.

En algunos casos, se puede usar la palabra arquitectura en un sentido relajado para hablar a la vez de la disposición física del cableado y de cómo el protocolo considera dicho cableado. Así, en un anillo con un concentrador (unidad de acceso a múltiples estaciones, MAU) podemos decir que tenemos una topología en anillo, o de que se trata de un anillo con topología en estrella.

La topología de red la determina únicamente la configuración de las conexiones entre nodos. La distancia entre los nodos, las interconexiones físicas, las tasas de transmisión y los tipos de señales no pertenecen a la topología de la red, aunque pueden verse afectados por la misma.

TIPOS DE TOPOLOGIA

Los estudios de topología de red reconocen ocho tipos básicos de topologías:

- Punto a punto (point to point, PtP) o peer-to-peer (P2P)

- En bus (“conductor común” o bus) o lineal (line)

- En estrella (star)

- En anillo (ring) o circular

- En malla (mesh)

- En árbol (tree) o jerárquica

- Topología híbrida, combinada o mixta, por ej. circular de estrella, bus de estrella

- Cadena margarita (daisy chain)

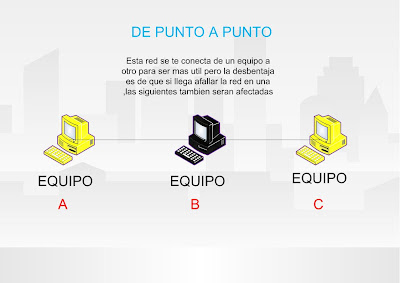

Punto a punto

La topología más simple es un enlace permanente entre dos puntos finales conocida como punto a punto (PtP). La topología punto a punto conmutada es la pasarela básica de la telefonía convencional. El valor de una red permanente de PtP es la comunicación sin obstáculos entre los dos puntos finales. El valor de una conexión PtP a demanda es proporcional al número de pares posibles de abonados y se ha expresado como la ley de Metcalfe.

Permanente (dedicada)

De las distintas variaciones de la topología, es la más fácil de entender, y consiste en un canal de comunicaciones PtP para que el usuario pueda estar permanentemente asociado con los dos puntos finales. Un teléfono infantil de lata es un ejemplo de canal dedicado físico.

En muchos sistemas de telecomunicaciones conmutadas, es posible establecer un circuito permanente. Un ejemplo podría ser un teléfono en el vestíbulo de un edificio público, el cual está programado para que llame sólo al número de teléfono destino. "Clavar" una conexión conmutada ahorra el costo de funcionamiento de un circuito físico entre los dos puntos. Los recursos en este tipo de conexión puede liberarse cuando ya no son necesarios, por ejemplo, un circuito de televisión cuando regresa al estudio tras haber sido utilizado para cubrir un desfile.

Conmutada

Utilizando tecnologías de conmutación de circuitos o conmutación de paquetes, un circuito PtP se puede configurar de forma dinámica y al dejarlo caer cuando ya no sea necesario. Este es el modo básico de la telefonía convencional.

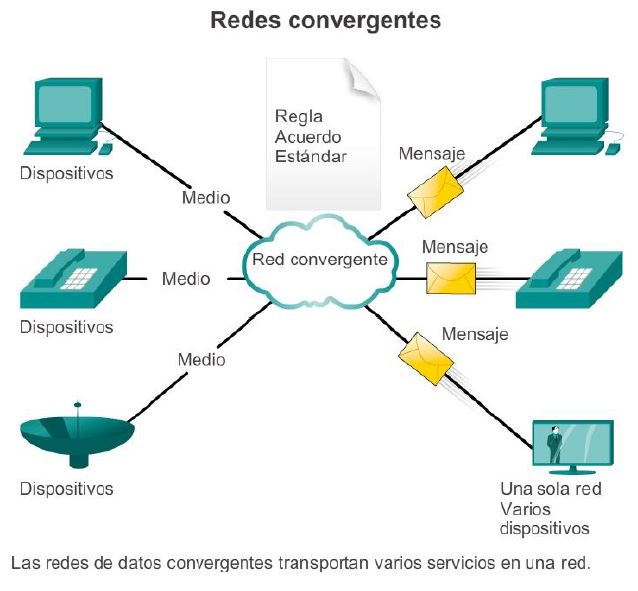

Convergente

Red que transmite datos, voz y vídeo utilizando el mismo medio de la computadora.

Red en estrella

La topología en estrella reduce la posibilidad de fallo de red conectando todos los nodos a un nodo central. Cuando se aplica a una red basada en la topología estrella este concentrador central reenvía todas las transmisiones recibidas de cualquier nodo periférico a todos los nodos periféricos de la red, algunas veces incluso al nodo que lo envió. Todos los nodos periféricos se pueden comunicar con los demás transmitiendo o recibiendo del nodo central solamente. Un fallo en la línea de conexión de cualquier nodo con el nodo central provocaría el aislamiento de ese nodo respecto a los demás, pero el resto de sistemas permanecería intacto. El tipo de concentrador (hub) se utiliza en esta topología, aunque es muy obsoleto; se suele usar comúnmente un switch.

La desventaja radica en la carga que recae sobre el nodo central. La cantidad de tráfico que deberá soportar es grande y aumentará conforme vayamos agregando más nodos periféricos, lo que la hace poco recomendable para redes de gran tamaño. Además, un fallo en el nodo central puede dejar inoperante a toda la red. Esto último conlleva también una mayor vulnerabilidad de la red, en su conjunto, ante ataques.

Si el nodo central es pasivo, el nodo origen debe ser capaz de tolerar un eco de su transmisión. Una red, en estrella activa, tiene un nodo central activo que normalmente tiene los medios para prevenir problemas relacionados con el eco.

Red en árbol

Una topología en árbol (también conocida como topología jerárquica) puede ser vista como una colección de redes en estrella ordenadas en una jerarquía. Este árbol tiene nodos periféricos individuales (por ejemplo, hojas) que requieren ‘transmitir a’ y ‘recibir de’ otro nodo solamente y no necesitan actuar como repetidores o regeneradores. Al contrario que en las redes en estrella, la función

del nodo central se puede distribuir.

Como en las redes en diagonal convencionales, los nodos individuales pueden quedar aislados de la red por un fallo puntual en la ruta de conexión del nodo. Si falla un enlace que conecta con un nodo hoja, ese nodo hoja queda aislado; si falla un enlace con un nodo que no sea hoja, la sección entera queda aislada del resto.

Para aliviar la cantidad de tráfico que se necesita para retransmitir en su totalidad, a todos los nodos, se desarrollaron nodos centrales más avanzados que permiten mantener un listado de las identidades de los diferentes sistemas conectados a la red. Estos switches de red “aprenderían” cómo es la estructura de la red transmitiendo paquetes de datos a todos los nodos y luego observando de dónde vienen los paquetes también es utilizada como un enchufe o artefacto.

TIPOS DE RED

RED WAN

Una red de área amplia, o RED WAN, (Wide Área Network en inglés), es una red de computadoras que une varias redes locales, (LAN), aunque sus miembros no están todos en una misma ubicación física. Muchas WAN son construidas por organizaciones o empresas para su uso privado, otras son instaladas por los proveedores de Internet (ISP) para proveer conexión a sus clientes. Hoy en día, internet brinda conexiones de alta velocidad, de manera que un alto porcentaje de las redes WAN se basan en ese medio, reduciendo la necesidad de redes privadas WAN, mientras que las virtuales que utilizan cifrado y otras técnicas para generar una red dedicada sobre comunicaciones en internet, aumentan continuamente.

RED LAN

Una RED LAN significa Red de área local. Es un grupo de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña a través de una red, generalmente con la misma tecnología (la más utilizada es Ethernet). Una red de área local es una red en su versión más simple. La velocidad de transferencia de datos en una red de área local puede alcanzar hasta 10 Mbps(por ejemplo, en una red Ethernet) y 1 Gbps (por ejemplo, en FDDI o Gigabit Ethernet). Una red de área local puede contener 100, o incluso 1000, usuarios.

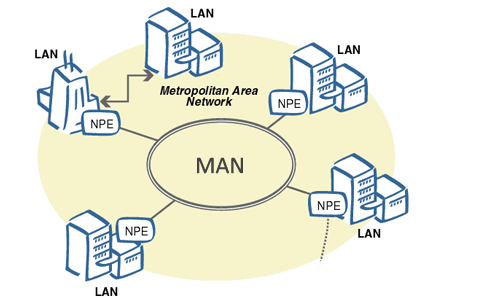

RED MAN

Una red de área de metropolitana MAN, siglas del inglés Metropolitan Area Network, es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbit/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1 Gbit/s y 10 Gbit/s mediante fibra óptica.

RED WLAN

Una Red de Área Local Inalámbrica, más conocida como WLAN, es básicamente un sistema de transferencia y comunicaciones de datos el cual no requiere que las computadoras que la componen tengan que estar cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza a través de ondas de radio. A pesar de que son menos seguras que su contrapartida cableada, ofrecen una amplia variedad de ventajas, y es por ello que su implementación crece día a día en todos los ámbitos. Sin embargo, la característica más destacada de este tipo de red es el ahorro en el tendido de los cables para la interconexión de las PC.

RED WMAN

La RED WMAN en términos muy básicos o Red Metropolitana Inalámbrica por su traducción al español, es una versión inalámbrica de MAN, la cual puede llegar a tener un rango de alcance de decenas de kilómetros. Esta tecnología utiliza técnicas basadas en el estándar de comunicaciones WiMAX (Worldwide Interoperability for Microwave Access). Una de sus principales ventajas es notable en los costos, ya que se elimina el cableado Ethernet y conexiones físicas entre nodos, pero también tiene una desventaja considerable ya que para este tipo de red se debe tener una seguridad mucho más exigente y robusta para evitar a los intrusos.

RED PAN

Una Red PAN, abreviatura del inglés Personal Area Network, y cuya traducción al español significa Red de Área Personal, es básicamente una red integrada por todos los dispositivos en el entorno local y cercano de su usuario, es decir que la componen todos los aparatos que están cerca del mismo. La principal característica de este tipo de red que le permite al usuario establecer una comunicación con sus dispositivos de forma sencilla, práctica y veloz. Estas tecnologías permitieron una altísima transferencia de datos dentro de las soluciones de sistemas o redes inalámbricas. La ventaja de las comunicaciones inalámbricas es que con la terminal la persona se puede mover por toda el área de cobertura, lo que no ocurre con las redes de comunicaciones fijas.

RED SAN

Una red de área de almacenamiento, en inglés Storage Area Network (SAN), es una red de almacenamiento integral. Se trata de una arquitectura completa que agrupa los siguientes elementos:

• Una red de alta velocidad de canal de fibra o iSCSI.

• Un equipo de interconexión dedicado (conmutadores, puentes, etc).

• Elementos de almacenamiento de red (discos duros).

Una SAN es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza.